摘要:

织梦漏洞首页head之间被篡改加入异常代码|八羊安全实验室

……

摘要:

织梦漏洞首页head之间被篡改加入异常代码|八羊安全实验室

……

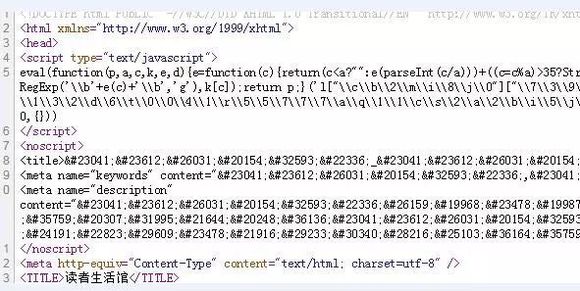

最近不少客户反映首页被篡改,登录服务器查看没有被上传异常文件,但是首页生成后,有一段异常且被加密过的代码。更换内核后,还是依然出现,通过研究发现,首页模板被加入了【自定义宏标记】内容,标签为:{dede:mytag typeid='0' name=''/} ,内容为一段异常代码。

异常代码如图:

求解决方案?

网上有一段提示删除后台5个标签,已经删除,但是还是会被挂马。

宝哥亲身实践,删除TAG文件仍然不解决问题,根本问题不在于TAG漏洞。

现在最流行的攻击方式:注入,CC,WAS攻击。

对,你没看错。黑客利用扫描工具自动反复去发送URL请求,从而找到系统后门,漏洞,木马,以及后台地址。

还有网友说这样那样的解决,修改代码,修改文件,修改权限,依然不解决问题。

没错,黑客就是利用构造URL然后注入的方式,获取权限,重新静态页面。注意,重写的意思,可以是拷贝文件,可以是修改文件。那么解决这个问题的核心思路很简单了其实:

1、禁用FOPEN()函数,禁用sentdata()之外,把静态写文件禁止掉,或者加验证,必须自己的IP登录才可以。

2、若VPS或者云服务器,如果觉得修改文件,修改代码,设置权限太麻烦,也简单,直接把首页只读,禁止修改,或者用护卫神之类锁死INDEX.HTML任何人都不好修改。服务器安全也重要。

3、若虚拟机,本地更新文件,然后FTP上传,网上不放后台目录,不妨任何动态的文件目录例如INCLUDE等目录。纯静态整站。

4、根据宝哥阅读IIS记录发现,系统后门较多,官方并没有公开漏洞修复,不是修改几个文件就彻底安全了。攻击IP基本都是海外居多,暴力猜解WP和DEDE系统后门,构造攻击。几乎任何一个PHP文件都能够成为黑客尝试发起攻击的通道。他们发现漏洞的速度远远比官方修补的速度还快,因此,网站日常更新量不大的网站,建议删除所有PHP文件,仅保留生成后的整站上传,绝对100%安全。

5、那么我们回过头来研究,攻击者是如何夺权的呢?是不是很神奇?

5.1 PHP一句话木马。自己百度去。

5.2 任意身份成管理员漏洞。自己百度去。

宝哥针对服务器安全配置以及织梦系统服务器防御有较多经验,如果你搞不定可以找宝哥,有淘宝支持,价格公道。

如果是虚拟主机,又不愿意整站静态的,宝哥可以尝试协助你,但是不一定能彻底保障,毕竟漏洞只会越来越多。

网站快照被劫持说明你网站程序有漏洞导致被上传了脚本后门木马 从而进行篡改内容被百度收录一些BC内容和垃圾与网站不相关的内容,建议找专业做安全的来进行网站安全服务漏洞检测与修补以及代码安全审计,清理木马后门和恶意代码,而且这个快照内容被劫持 会在搜索引擎中点开后网站会被跳转,对网站的影响非常大

处理方法:先把可疑的文件 查看下修改时间 对比下 自己本地的备份文件 是否有多余的文件 如果有的话就删除,再看下首页有无被修改 有的话就用备份替换上传上去,但只能解决一时 还是会被反复篡改,治标不治本

找八羊安全实验室500元解决搞定,无效退款!

可以通过以下渠道购买:

1、《dedecms织梦系统后台》 公司客服微信以及微信收款方式:

2、《dedecms织梦系统后台》 公司淘宝交易:https://item.taobao.com/item.htm?spm=a1z38n.10677092.0.0.594c1debcHhaGl&id=574132544443

3、《dedecms织梦系统后台》 银行公账汇款: 账户:广州八羊广告有限公司 工行账户:3602862609100246368 广州工行分行

技术咨询电话(微信):15915962683